Vigyázz, hogy a jó ChatGPT-t használod-e!

Ahogy arról korábban már írtam, novemberben indította el az OpenAI a ChatGPT chatbotját, aminek éles esze és képességei a Threat Actors (fenyegető szereplők) figyelmét is felkeltették. A Cyble Research and Intelligence Labs (CRIL) szakértői rájöttek, hogy több esetben is arra használták ki a ChatGPT népszerűségét a támadók, hogy rosszindulatú szoftvereket terjesszenek és kibertámadásokat hajtsanak végre. Szóval óvatosan, ne hagyd magad becsapni, és figyelj oda, mire kattintasz!

Közösségimédia-oldal

(Forrás: Nemzeti Kibervédelmi Intézet)

A CRIL arra figyelmeztetett, hogy egy nem hivatalos ChatGPT közösségimédia-oldal veszélyt jelenthet. Az oldalon található bejegyzések ugyanis linkeket tartalmaznak, amelyek az URL-eltérítés (typosquatting) technikáját használva adathalász weboldalra irányítják a felhasználókat, és arra próbálják rávenni őket, hogy letöltsenek a gépükre kártékony szoftvereket. Az oldalon a ChatGPT mellett más OpenAI-eszközökről is olvashatsz. Emlékszem, hogy korábban is írtam erről a témáról. Vigyázz magadra, és ne kattints gyanús linkekre!

Közösségimédia-oldal

Egy nem hivatalos ChatGPT közösségimédia-oldalra hívta fel a figyelmet a CRIL, ahol különböző bejegyzések vannak a ChatGPT-ről és más OpenAI-eszközökről. Azonban amikor közelebbről megnézték, rájöttek, hogy egyes bejegyzések olyan linkeket tartalmaznak, amelyek az URL-eltérítés (typosquatting) kihasználásával ChatGPT-t megszemélyesítő adathalász weboldalra vezetik a felhasználókat. A weboldal aztán arra ösztönzi őket, hogy töltsenek le egy rosszindulatú fájlt a gépükre, amit a „DOWNLOAD FOR WINDOWS” gombra kattintva lehet elérni a „hxxps://rebrand.ly/qaltfnuOpenAI” URL-címen. A letöltött tömörített fájl egy „ChatGPT-OpenAI-Pro-Full-13467676745403.exe” nevű futtatható fájlt foglal magában, amely információlopó káros kódot tartalmaz. Ha az áldozat futtatja a fájlt, akkor az érzékeny adatokat lop a tudta nélkül.

Forrás: Nemzeti Kibervédelmi Intézet

A pfishing kampány

Forrás: Nemzeti Kibervédelmi Intézet

A CRIL górcső alá vette az OpenAI és a ChatGPT-hoz kapcsolódó eltérő URL-címeket, és kiderült, hogy ezek az adathalász oldalak nemcsak egy, hanem több elterjedt rosszindulatú kártevő családot is terjesztenek, mint például a Lumma és az Aurora Stealert.

A fenyegető szereplők (TA) egy klón ChatGPT weboldalt hoztak létre, és a „TRY CHATGPT” gomb linkjét rosszindulatú Lumma vagy Stealert letöltő linkekre cserélték.

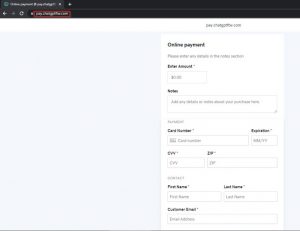

Adathalász oldal, amivel ellopják a bankkártya adataidat

Forrás: Nemzeti Kibervédelmi Intézet

Az egyik leggyakoribb trükk az, hogy hamis fizetési oldalakat hoznak létre, amelyek ChatGPT-vel kapcsolatosak, és ezekkel az oldalakkal az áldozatoktól ellopják a pénzüket és ahitelkártyaadataikat.

ChatGPT-hez kapcsolódó rosszindulatú android-alkalmazások

A CRIL felfedezett több mint 50 hamis és kártékony alkalmazást, amelyek ChatGPT nevet és ikont használnak, és különböző nem kívánt programokat terjesztenek. Ez a bizonyos malware olyan prémium szolgáltatásokra vonatkozó előfizetéseket köt a felhasználók nevében, amelyeket ők nem rendeltek meg, és ezt az sms-ek továbbításával, a „+4761597” számra küldött üzenetek segítségével éri el.

ChatGPT kémvírus

Egy olyan rosszindulatú program létezik, ami a ChatGPT-t használja álcaként, hogy ellopja az érzékeny adatokat, mint például hívásnaplókat, névjegyeket, sms-eket és más adatokat, amik az eszközön találhatók.

A Spynote malware érzékeny adatokat, például hívásnaplókat, névjegyeket, sms-eket, médiafájlokat és egyéb adatokat képes ellopni a fertőzött eszközről.

Miket ajánl a Nemzeti Kibervédelmi Intézet ahhoz, hogy biztonságban maradjunk?

- Csak hivatalos alkalmazásboltokból, például a Google Play Store-ból vagy az iOS App Store-ból töltsön le és telepítsen szoftvereket!

- Eszközein használjon neves vírusirtót!

- Tartózkodjon a nem megbízható linkek és e-mail-mellékletek megnyitásától!

- Oktassa az alkalmazottakat az olyan fenyegetésekkel szembeni védelemre, mint az adathalászat/megbízhatatlan URL-címek!

- Vezessen be adatvesztés-megelőzési (DLP) megoldásokat az alkalmazottak rendszerein!

- Használjon erős jelszavakat, és ahol csak lehetséges, érvényesítse a többfaktoros hitelesítést!

- Lehetőség szerint engedélyezze a biometrikus biztonsági funkciókat, például az ujjlenyomat- vagy arcfelismerést a mobileszköz feloldásához!

- Óvakodjon az sms-ben vagy e-mailben kapott linkek megnyitásától!

- Győződjön meg arról, hogy a Google Play Protect engedélyezve van az android-eszközökön!

- Tartsa naprakészen eszközeit, az operációs rendszereket és az alkalmazásokat!

Forrás: Nemzeti Kibervédelmi Intézet