Ahogy egyre több adat kerül a digitális térbe, úgy válik mindennél fontosabbá azok védelme is. A szervezetek – legyenek akár kormányzati hivatalok, pénzintézetek vagy tech-cégek – komoly erőforrásokat fordítanak arra, hogy észleljék és elhárítsák a kibertámadásokat. Ennek központi eleme a SOC, vagyis a Security Operations Center – egy olyan biztonsági központ, amely minden nap minden órájában figyeli és elemzi a hálózati eseményeket. Tekintsük át, kik is dolgoznak jellemzően egy ilyen központban és milyen technológiákkal zajlik a védekezés!

Egy SOC működésének lényege a folyamatos megfigyelés, az észlelés és reagálás. Ehhez különböző eszközökből – például tűzfalakból, végponti védelmi rendszerekből, hálózati szenzorokból – származó naplófájlokat, forgalmi adatokat és riasztásokat gyűjtenek be, majd ezeket elemzik. Az adatok túlnyomó része normál működést jelez, ám az apró eltérések – például szokatlan időpontban történő belépés vagy gyanús IP-címek – már intő jelek lehetnek. Ezekből épül fel az a mozaik, amely alapján egy kibertámadás időben észlelhető.

A kiberbiztonság területén gyakran esünk abba a hibába, hogy kizárólag a technológiai megoldásokra koncentrálunk, pedig a hatékony védelem jóval összetettebb. Ezt emeli ki a people–process–technology keretrendszer is. Ennek alapjait Harold Leavitt fektette le az 1960-as években, aki a Gyémánt modellben négy egymással szoros kapcsolatban álló szervezeti elemet határozott meg – struktúra, emberek, technológia és feladatok. A modell lényege, hogy bármelyik elem változása kihat a többire is, ezért a sikeres változásmenedzsmenthez az összes tényezőt figyelembe kell venni.

Idővel a „struktúra” és a „feladatok” egy közös kategóriává, „folyamattá” alakultak, létrehozva a ma is használt hármas modellt – ember, folyamat és technológia. Ez a rendszer arra épül, hogy az elemek közti egyensúly megőrzése érdekében minden változtatásnál a többi összetevőt is hozzá kell igazítani. Az 1990-es években Bruce Schneier, neves biztonsági szakértő járult hozzá a modell széles körű elterjedéséhez, és új nézőpontból közelítette meg az üzleti és biztonsági gondolkodást.

Az elképzelés szerint tehát a hatékony biztonsági működés három alappillérből áll, amelyek csak együtt képesek valódi védelmet nyújtani. A „people” azt jelenti, hogy nemcsak a szakértők tudása, de a szervezeti kultúra és a felhasználók tudatossága is kulcsfontosságú. A „process” a működési szabályokat és válaszlépéseket foglalja magában – például, hogy mi történik egy riasztás esetén, hogyan kezeljük a jogosultságokat, vagy hogyan reagálunk egy adatszivárgásra. Végül a „technology” az eszköztár, amely ezeket támogatja, de nem helyettesítve, hanem kiegészítve a másik két elemet. Egy jól beállított SIEM sem ér sokat, ha senki nem figyeli, ahogyan egy jó szakember is hibázhat, ha nincsenek világos irányelvek.

Kép forrása: Grasp on Next Generation Security Operation Centre: Comparative Study

A modell gyakorlati alkalmazását jól példázza a SOC-on belüli szerepkörök rendszere is. Egy SOC-ban többféle pozíció létezik. A Level 1 (L1) SOC analyst végzi az elsődleges szűrést. Ő az, aki a beérkező riasztásokat megnézi, rendszerezi, és eldönti, hogy melyek igényelnek további vizsgálatot. Az L2 szintű elemzők már mélyebbre ásnak – logokat (naplófájlokat) elemeznek, kapcsolatokat keresnek események között, és incidenskezelési lépéseket indítanak. A Level 3 (L3) szakértők, valamint a threat hunterek a rejtettebb fenyegetéseket kutatják, elemzéseket készítenek és új szabályokat hoznak létre a támadások megelőzésére. Emellett dolgozhatnak SOC managerek, incident response specialisták, valamint digital forensics (digitális igazságügyi) szakértők is – egy SOC tehát nemcsak technikai tudást, de jól működő csapatmunkát is igényel.

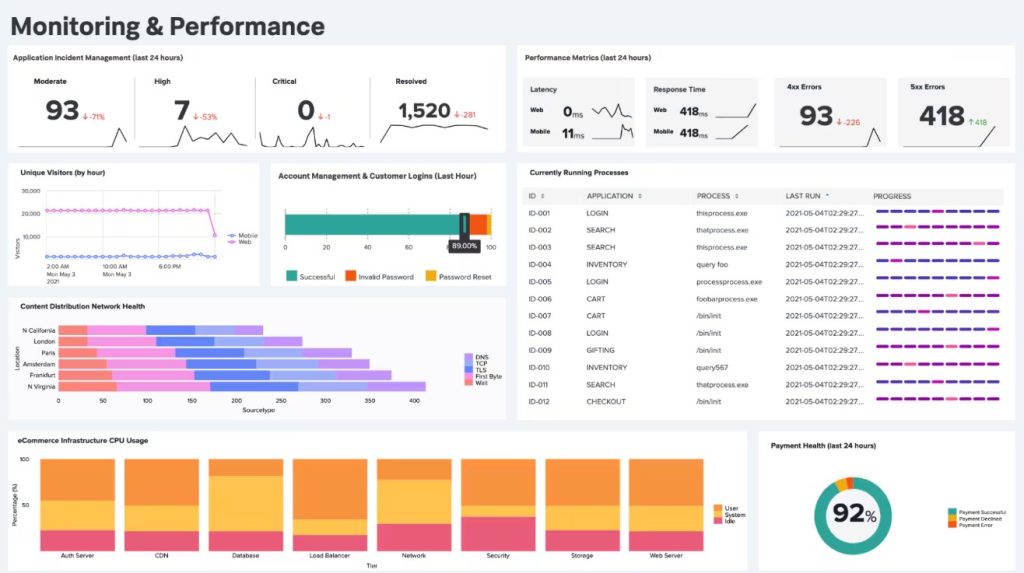

A SOC működését persze speciális szoftverek is támogatják. A legismertebbek ezek közül a SIEM rendszerek, amelyek képesek óriási mennyiségű adatot összegyűjteni és azokon valós időben elemzéseket végezni. Ilyen rendszer például a Splunk, a QRadar vagy az Elastic SIEM. Kezdetben a SIEM rendszerek főként kézzel konfigurált szabályokat követtek, azonban napjainkban már egyre több gépi tanulási funkcióval egészítik ki őket, amelyek képesek automatikusan felismerni a normálistól eltérő viselkedést. További gyakori eszközök a SOAR-platformok, melyek automatizálják az elemzési és válaszadási folyamatokat, vagy az EDR/XDR megoldások, amelyek a végponti aktivitásokat figyelik.

Kép forrása: Splunk Blog

A munkarend jellemzően műszakos, hiszen a kibertámadások sem „tartják be” az irodai munkaidőt. Egyes SOC-ok napi 3×8 órás, mások 12 órás váltásokban dolgoznak, ami kihívás lehet, de rugalmasságot is ad. Aki pályakezdőként L1 analystként helyezkedik el, első kézből tapasztalhatja meg, hogyan működik a kiberbiztonság a gyakorlatban. Ez ideális belépési pont lehet, megtanulható a naplóelemzés, az adatelemzési logika, a riasztási szabályok értelmezése, és az is, hogyan lehet higgadtan és rendszerszinten kezelni váratlan helyzeteket. Fejlődik a stressztűrés, a logikai gondolkodás és a kommunikációs készség is – ezek pedig bármely IT-biztonsági szerepkörben fontos és szükséges tapasztalatot nyújtanak.

Kiemelt kép: Logsign