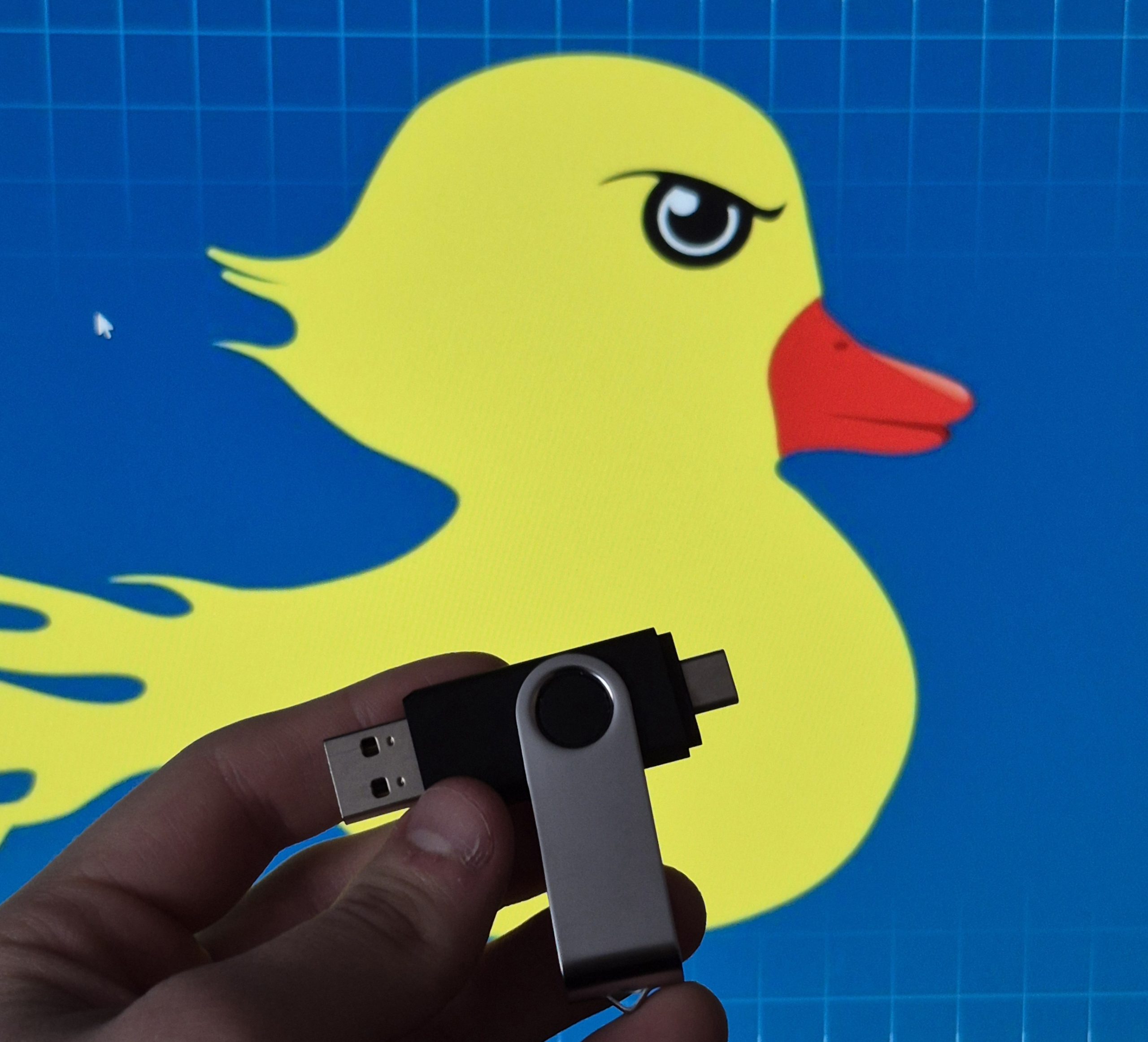

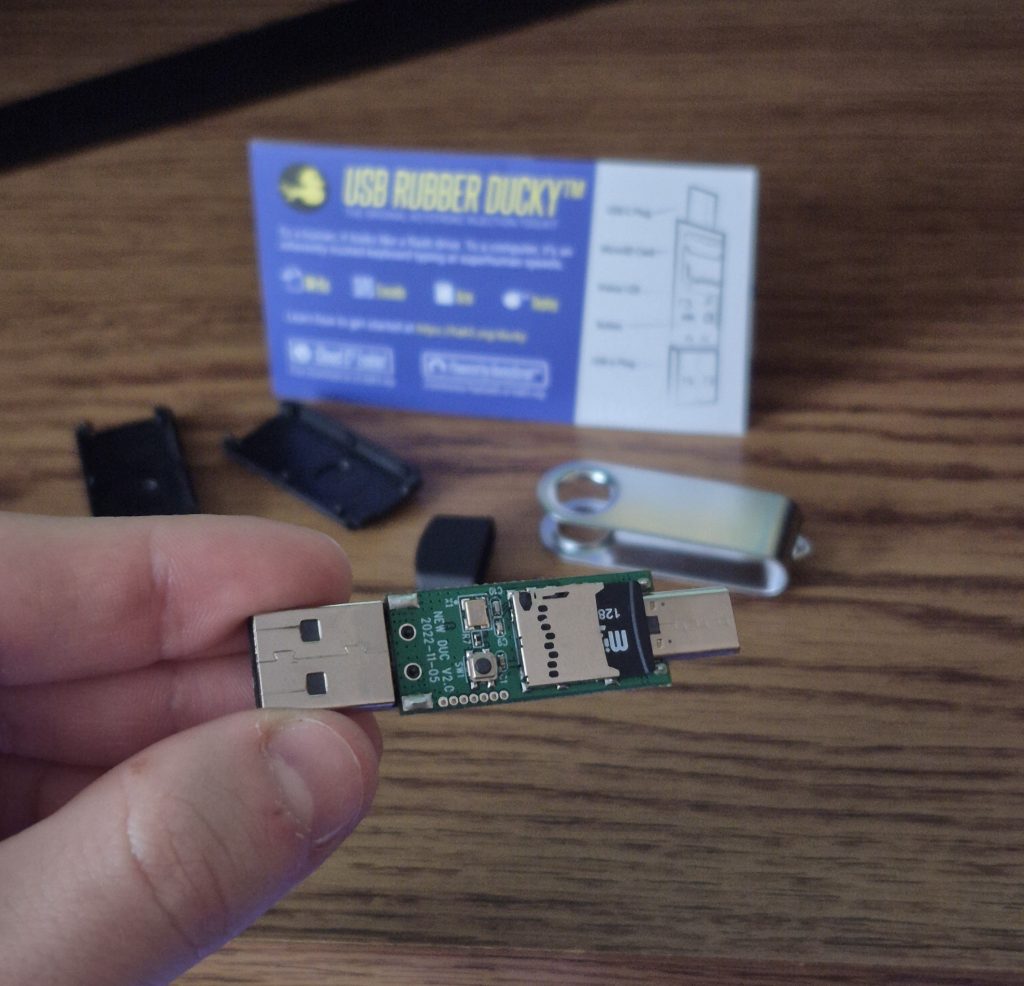

Kibontás után a USB Rubber Ducky pontosan úgy néz ki, mint egy átlagos pendrive, semmi különlegest nem látunk, nincsenek gyanús LED-sorok, antennák, de még futurisztikus dizájnja sincs. Pontosan ezért veszélyes, egyben tanulságos is. Ez az eszköz szintén a Hak5 által fejlesztett multitool. Ha visszatérünk a felépítésére és jobban szemügyre vesszük, akkor láthatjuk, hogy nem egy egyszerű adattárolóról beszélünk, hanem egy programozható billentyűzetről.

A USB Rubber Ducky működésének alapja, hogy az operációs rendszerek automatikusan megbíznak a csatlakoztatott billentyűzetekben. Amikor egy ilyen eszközt bedugunk egy számítógépbe, a rendszer nem kér engedélyt: azonnal elfogadja a bevitt karaktereket. A Rubber Ducky ezt használja ki azzal, hogy villámgyorsan, az emberi reakcióidőnél jóval gyorsabban „legépeli” az előre megírt parancsokat.

A támadások egy egyszerű úgynevezett Ducky Script nyelven készülnek. Ebben megadható, hogy az eszköz milyen billentyűkombinációkat, parancsokat és késleltetéseket hajtson végre. Egy jól megírt script néhány másodperc alatt képes parancssort nyitni, felhasználót létrehozni, jelszavakat kinyerni vagy akár egy távoli vezérlésű kapcsolatot előkészíteni – mindezt úgy, hogy a felhasználó sokszor észre sem veszi, mi történik.

Fontos azonban kiemelni, hogy az USB Rubber Ducky nem kizárólag támadási célokat szolgál. Kiberbiztonsági képzéseken és vállalati auditok során gyakran használják arra, hogy demonstrálják a fizikai hozzáférés kockázatait. Hiába erős egy hálózati védelem vagy tűzfal, ha bárki bedughat egy „ártatlan” USB-eszközt egy felügyelet nélküli gépbe.

Egyetemi környezetben az USB Rubber Ducky kiváló szemléltetőeszköz. Segít megérteni, miért veszélyes az ismeretlen perifériák használata, miért fontos az eszközvezérlés (USB-portok tiltása, HID whitelist), és hogy a biztonság nem csak szoftveres kérdés. Emellett jól rávilágít arra is, hogy a social engineering és az emberi tényező gyakran nagyobb kockázatot jelent, mint maga a technológia.

Összességében az USB Rubber Ducky egy egyszerű, mégis rendkívül hatékony eszköz. Nem brute force-ol, nem tör kriptográfiát – csupán kihasználja azt, hogy a számítógépek túlzottan megbíznak abban, amit billentyűzetnek hisznek. És néha épp ez a legnagyobb probléma.

Cikkem végén pedig egyik tagunk, Magyarcsik Dávid tapasztalatait hoztam el végszóként: „A USB Rubber Ducky projekt iskolapéldája a kreatív problémamegoldásnak. Az eszköz számítógéphez csatlakoztatva billentyűzetnek álcázza magát, és emberfeletti sebességgel gépel be parancsokat.

Az USB Rubber Ducky és rajta a payload (Powershell script) pillanatok alatt átvette az irányítást a számítógép felett: eltüntette az asztali ikonokat, megnyitott egy Mátrix-hangulatú zöld-fekete színstílusú terminált, és egy drámai »rendszerfeltörési« animációt játszott le, végén egy komplett ASCII grafikával. A show végén a »lezárt« rendszert csak a diákok bevonásával lehetett feloldani, ami stílusosan a kar weboldalára és egy toborzó pop-upüzenetre irányította őket.

A fejlesztés során a legnagyobb kihívást nem is maga a kód megírása, hanem a fizikai hardver korlátjainak (pl. gépelési sebesség, parancsok késleltetése, billentyűzetkiosztás) áthidalása jelentette. Kreatív húzás volt általam a projektben ez a »Fake Decoding« technika alkalmazása: míg a képernyőn látványos, de ártalmatlanul futott egy »moziélményként«, addig a háttérben egy bombabiztos, egyszerűsített kód töltötte be a grafikákat. Ez a demó tökéletesen bizonyítja, hogy a mérnökinformatika és a hacking nemcsak száraz, elmeveszett kódolás, hanem szórakoztató művészet is lehet, akár károkozás nélkül.”