Ahogyan a technológia felgyorsult fejlődése egyre összetettebb veszélyeket szül a kibertérben, úgy válik folyamatosan fontosabbá a megelőzés és a gyors reagálás. Ebben játszik kulcsszerepet a Cyber Threat Intelligence, röviden CTI, vagyis „kiberfenyegetettségi hírszerzés”. De mit is jelent ez pontosan, hogyan működik, és mik a feladatai azoknak, akik ezzel foglalkoznak?

A CTI célja, hogy a vállalatok, kormányzati szervek és más szervezetek időben értesüljenek a rájuk leselkedő, kiberbiztonságot érintő veszélyekről – és ennek tudatában védekezni tudjanak ellenük. Ehhez információkat gyűjtenek, elemeznek és értelmeznek az aktuális vagy potenciális támadásokról. Ezek az információk lehetnek technikai jellegűek (például IP-címek, hash-ek, malware minták), de stratégiai vagy taktikai szintűek is (mint egy adott hackercsoport működése, célpontjai vagy eszközei).

A CTI tehát nem csupán adatgyűjtés, hanem egy tudásalapú megközelítést igénylő folyamat, ahol az összefüggések megértése legalább olyan fontos, mint a megfelelő adatok megszerzése. A begyűjtött információk elemzéséhez különféle technológiákat használnak. A SIEM (Security Information and Event Management) rendszerek valós időben elemzik a naplóadatokat és riasztanak, ha szokatlan tevékenységet érzékelnek. A honeypotok, olyan „csalirendszerek”, amelyek szándékosan úgy vannak beállítva, hogy vonzzák a támadókat – így értékes információkat nyújtanak a támadókról és módszereikről. Az úgynevezett threat intelligence platformok, mint például a MISP és az OpenCTI segítenek összegyűjteni, strukturálni és megosztani a fenyegetésekkel kapcsolatos adatokat.

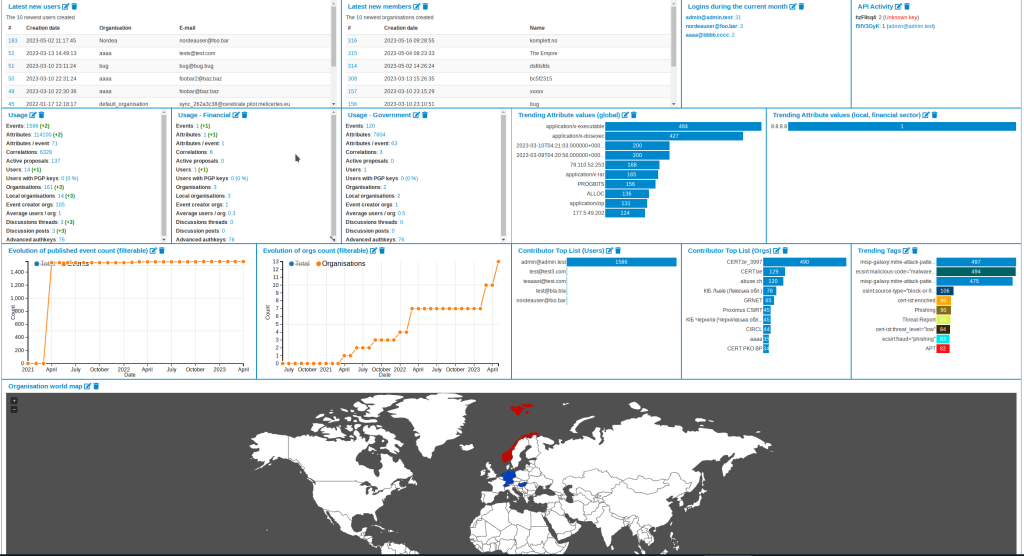

Kép forrása: MISP Threat Sharing

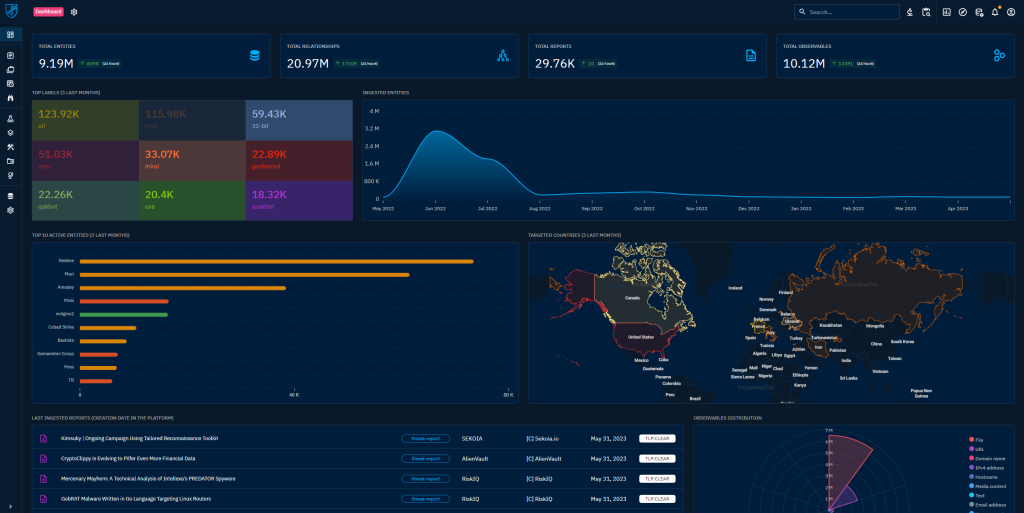

A MISP (Malware Information Sharing Platform) kifejezetten a fenyegetési adatok – például IOC-k, malware hash-ek, IP-címek – strukturált és gyors megosztására szolgál, és erősen támogatja a taxonómiák (egyféle osztályozási rendszer a CTI-ban), automatizált feed-ek és STIX/TAXII protokollok használatát, így jól illeszkedik technikai és operatív SOC-környezetekbe. Ezzel szemben az OpenCTI fő erőssége, hogy összetett kapcsolatokban és kontextusokban képes kezelni a fenyegetési információkat – például APT-csoportok és az általuk használt módszerek és eszközök közötti összefüggéseket is átlátható módon ábrázolja. Míg a MISP egy IOC-központú, „push”-jellegű eszköz, addig az OpenCTI hosszútávú összefüggések, attribúciók és támadási mintázatok feltérképezésére lett optimalizálva. A MISP-et jellemzően CSIRT-ek, SOC-ok, incidenskezeléssel foglalkozó operatív csapatok használják, akiknek gyors és automatizált adatmegosztásra van szükségük. Az OpenCTI-t viszont megfelelőbb lehet elemzők, kockázatkezelési szakemberek, valamint döntéstámogató csapatok számára, akik a fenyegető szereplők, kampányok és taktikák mélyebb, hosszú távú elemzésére koncentrálnak. Mind a MISP, mind az OpenCTI nyílt forráskódú, tehát ingyenesen letölthetők és telepíthetők otthoni vagy tesztkörnyezetben is.

Kép forrása: OpenCTI

A CTI során alkalmazott a technológiák sok esetben egyszerre támaszkodnak nyílt forrásból származó adatokra (OSINT) és zárt, belső, megbízhatóbb forrásokra (pl. nemzetközi együttműködések, dark web megfigyelés, CERT-ek – Computer Emergency Response Team, pl. CERT-EU – jelentései). Az adatok önmagukban azonban keveset érnek. Ahhoz, hogy valóban értékes információvá váljanak, elemzőkre van szükség – olyan szakemberekre, akik képesek ezeket kontextusba helyezni, az ismétlődő mintákból következtetéseket levonni, és a szervezet vezetése számára érthető módon megfogalmazni a kockázatokat.

A CTI-jal foglalkozó szakember feladatai közé tartozik például a fenyegetések azonosítása és rangsorolása, támadók módszereinek és motivációinak feltárása, sérülékenységek előrejelzése, valamint jelentések készítése a biztonsági csapat és a döntéshozók számára. Munkája során gyakran szükséges más szervezetekkel kommunikálnia és együttműködnie – akár nemzetközi szinten.

Kép forrása: Liosec

Az elmúlt évek technológiai fejlődése, különösen a mesterséges intelligencia előretörése jelentős hatással volt a CTI területére. A korábban manuálisan végzett adatelemzések egy részét ma már gépi tanulás alapú rendszerek végzik. Ezek képesek hatalmas adatfolyamokban mintázatokat keresni, anomáliákat kiszúrni és akár előre jelezni egy támadás lehetőségét. Ugyanakkor ez kétélű fegyver – a támadók is alkalmaznak AI-t, például adathalász levelek generálására vagy célzott támadások automatizálására. Az AI előnye, hogy segíti a szakembereket az adatok gyorsabb feldolgozásában és a riasztások pontosabb szűrésében. Ugyanakkor továbbra is elengedhetetlen az emberi ítélőképesség, különösen a komplex, erősen kontextusfüggő elemzések esetén. A CTI világa összetett és dinamikusan változik, de központi üzenete egyszerű – az információ hatalom.

Kiemelt kép: Freepik